Commission d'enquête chargée de faire la lumière sur les dysfonctionnements ayant conduit aux attaques commises à la préfecture de police de paris le jeudi 3 octobre

Réunion du mercredi 22 janvier 2020 à 14h30

Résumé de la réunion

La réunion

La séance est ouverte à 14 heures 35.

Présidence de M. Éric Ciotti, président de la commission.

Mes chers collègues, nous accueillons aujourd'hui M. Francis Delon, président de la Commission nationale de contrôle des techniques de renseignement (CNCTR), ainsi que son conseiller, M. Samuel Manivel.

Dans le cadre de nos échanges, monsieur le président, vous nous indiquerez quels sont le rôle précis et les missions de la Commission que vous présidez, laquelle s'est substituée depuis la loi relative au renseignement du 24 juillet 2015 à la Commission nationale de contrôle des interceptions de sécurité (CNCIS) – j'étais d'ailleurs le rapporteur de la commission des lois lorsqu'elle s'est réunie pour donner un avis sur votre nomination à la présidence de la CNCTR.

Je vous remercie donc pour votre présence et vous précise que cette audition se déroulera à huis clos. Avant de vous donner la parole pour une intervention liminaire qui vous permettra peut-être de rappeler les différentes techniques de renseignement que la CNCTR est amenée à contrôler, puis, de passer à des questions et à des échanges, je vous rappelle que l'article 6 de l'ordonnance du 17 novembre 1958 relative au fonctionnement des assemblées parlementaires impose aux personnes auditionnées par une commission d'enquête de prêter serment.

Je vous invite donc à lever la main droite et à dire : « Je le jure ».

(M. Francis Delon et M. Samuel Manivel prêtent successivement serment.)

Monsieur le président, comme vous l'avez rappelé, je préside en effet la Commission nationale de contrôle des techniques de renseignement, autorité administrative indépendante créée par loi du 24 juillet 2015 relative au renseignement et qui existe donc depuis un peu plus de quatre ans.

Elle est constituée de neuf membres : quatre parlementaires, deux personnes nommées par le Conseil d'État, deux autres qui le sont par la Cour de cassation et une personnalité qualifiée désignée par le Président de la République après avis de l'Autorité de régulation des communications électroniques, des postes et de la distribution de la presse (ARCEP) pour ses compétences dans le domaine des communications électroniques.

Je souligne d'ailleurs que Mme Constance Le Grip, que vous avez la chance de compter parmi les membres de cette commission d'enquête, fait partie des parlementaires siégeant à la CNCTR. Plus que d'autres encore, elle pourra corriger mon propos si cela s'avère nécessaire.

La loi de 2015 a constitué un tournant en matière de renseignement, et pas seulement dans le contrôle du renseignement, puisqu'elle a fourni un cadre juridique à l'activité des services de renseignement et qu'elle a permis à ces derniers d'exercer clairement leur activité alors qu'ils travaillaient pour une grande part dans une sorte de clandestinité. Elle leur a également permis d'être reconnus comme participant au service public de la sécurité nationale.

La contrepartie de ce cadre légal et du renforcement du rôle des services de renseignement a été la mise en place d'un contrôle plus étendu que celui qui existait auparavant : vous avez en effet rappelé, monsieur le président, que seules étaient alors contrôlées les interceptions de sécurité.

Désormais, de nombreuses techniques font l'objet d'un contrôle. Pour fixer les idées, celles dont la loi a prévu qu'elles ne pourraient être utilisées qu'après autorisation du Premier ministre délivrée après avis de la CNCTR correspondent à des mesures de surveillance qui, si elles étaient exercées sans cadre légal et sans autorisation, constitueraient des infractions pénales. Par le régime d'autorisation qu'elle a prévu, la loi évite donc que les représentants des services se trouvent dans une telle situation.

Point très important sur le plan juridique et politique : le système de 2015 prévoit également que c'est le Premier ministre qui décide d'autoriser ou non une mesure de surveillance alors qu'auparavant il décidait uniquement des interceptions de sécurité : désormais, il le fait donc pour toutes les techniques prévues par la loi de 2015 et il se prononce après avis de la CNCTR.

S'il ne s'agit que d'un avis simple, la loi a cependant prévu un dispositif particulier qui lui confère un certain poids. En effet, si la Commission a rendu un avis défavorable sur l'utilisation d'une technique et que le Premier ministre décide néanmoins de l'autoriser, la Commission – ou trois de ses membres – peut contester cette décision devant une formation spécialisée du Conseil d'État. La loi a même prévu que, dans certains cas, la Commission est tenue de le faire.

Il s'agit à l'évidence d'un élément particulier qui place le Premier ministre devant un choix : s'il décide de ne pas suivre l'avis négatif de la Commission, il sait qu'il devra probablement s'expliquer ensuite devant le Conseil d'État. Il faut garder à l'esprit que c'est là un élément important de l'équilibre politique global de la loi.

La mission de contrôle de la Commission s'exerce de deux manières : un contrôle a priori, que je viens d'évoquer, au cours duquel chaque demande formulée par les services lui est d'abord soumise après que le ministre de tutelle l'a approuvée et avant que le Premier ministre ne statue, et un contrôle a posteriori pouvant prendre diverses formes.

Il peut en effet s'exercer sur pièces et sur place, dans les locaux des services, mais également en ligne – il l'est d'ailleurs en partie – puisque, comme vous l'imaginez, nombre de demandes de techniques de renseignement font l'objet d'une procédure dématérialisée sur des réseaux sécurisés, lesquels nous permettent également de disposer des résultats recueillis – nous pouvons donc vérifier s'ils correspondent à ce qui nous a été décrit.

Dernier élément permettant d'avoir une idée complète du dispositif : les personnes qui pensent être surveillées peuvent nous saisir et faire des réclamations puis, ensuite, former un recours devant la formation spécialisée du Conseil d'État que j'ai évoquée tout à l'heure.

Quel type de contrôle exerçons-nous ? Un contrôle de légalité, qui inclut un examen du caractère proportionné de la mesure de surveillance proposée par rapport à la menace invoquée et qui, dans certains cas, inclut aussi un contrôle de subsidiarité : la loi a en effet prévu que, s'agissant des techniques les plus intrusives, qui impliquent de pénétrer dans un lieu d'habitation, la Commission doit se demander si la recherche effectuée par le service ne pourrait pas être aussi efficace en utilisant une technique moins intrusive. Nous devons donc nous demander si le service lui-même ne dispose pas d'autres moyens d'action, moins attentatoires à la vie privée de la personne concernée.

Parmi les neuf membres de la Commission, trois, dont le président, travaillent à temps complet, ainsi qu'un secrétariat de dix-sept agents composé bien sûr de juristes mais également de magistrats, judiciaires et administratifs, et d'ingénieurs. Ce secrétariat instruit les demandes et, selon les cas, les soumet soit à l'avis d'un membre de la Commission que la loi a autorisé à rendre l'avis seul – il s'agit forcément d'un magistrat, membre du Conseil d'État ou de la Cour de cassation –, soit à celui de la formation collégiale.

Celle-ci se réunit fréquemment, au minimum trois fois par semaine car – c'est normal, compte tenu des enjeux – la loi a prévu des délais d'examen des demandes très brefs : vingt-quatre heures si la demande peut être traitée par un magistrat statuant seul et soixante-douze heures en cas d'examen en formation collégiale. Le respect de tels délais suppose donc que celle-ci puisse se réunir assez fréquemment.

Il existe deux types de formations collégiales : une formation dite plénière, dans laquelle les parlementaires siègent, et une formation restreinte, qui siège sans eux. Lorsqu'il est question des techniques les plus intrusives et des professions protégées, c'est-à-dire les avocats, les journalistes, les parlementaires et les magistrats, la délibération en formation plénière est obligatoire.

La commission examine aujourd'hui 73 000 demandes par an, chiffre à comparer avec les 7 000 ou 8 000 demandes d'interceptions de sécurité qui étaient examinées par la CNCIS, les chiffres antérieurs étant encore inférieurs. Le volume des demandes examinées a donc considérablement augmenté.

Néanmoins, le cadre légal fonctionne bien : nous n'avons pas connu de situations où nous ne pourrions exercer normalement notre contrôle. Nous sommes organisés pour l'exercer dans des conditions telles que nous sommes capables de répondre à l'urgence, par exemple – cela arrive assez souvent – lorsqu'un service nous signale qu'une situation particulière interdit d'attendre les vingt-quatre heures prévues par la loi. Si nous sommes convaincus du bien-fondé de sa démarche, nous statuons alors dans un délai approprié.

Naturellement, le Premier ministre sera invité par le service à faire de même après que la Commission aura rendu son avis. Dans certains cas particuliers, moins de deux heures se sont écoulées entre le moment où la demande a été formulée et celui où elle a été autorisée : nous sommes capables de le faire et nous comprenons aisément pourquoi il faut qu'il en soit ainsi.

Nous sommes en relation constante avec tous les acteurs de la chaîne opérationnelle, qu'il s'agisse des services de renseignement, des ministres qui exercent leur tutelle ou du Premier ministre qui prend la décision.

Nous avons des échanges constants, à tous les niveaux, avec les services de renseignement et tout d'abord, bien sûr, à travers les demandes. Si celles-ci nous paraissent insuffisamment motivées ou claires, nous pouvons demander au service concerné des compléments d'information, oralement ou par écrit, sur des réseaux sécurisés. Nous pouvons également demander aux services – et nous le faisons – de venir nous expliquer une thématique particulière qui nécessite une information spécifique de la commission.

Ces contacts se situent évidemment au niveau des chefs de service : s'il relève du rôle du président de la Commission de les rencontrer, ces derniers sont également auditionnés régulièrement par la Commission. Ils peuvent ainsi lui expliquer leur action et répondre aux questions qu'elle leur pose sur la façon dont ils travaillent.

Le contrôle a posteriori n'a pas révélé d'irrégularités graves, ou en tout cas très graves, dans le fonctionnement des services. Il en existe, bien sûr, par exemple lorsque le service n'a pas respecté une durée légale de conservation de données, mais nous n'avons pas connu de situation dans laquelle un service aurait délibérément voulu contourner le cadre légal, où il aurait par exemple cherché à recueillir des renseignements qu'il n'était pas autorisé à collecter.

Lorsque nous découvrons des irrégularités, une simple demande orale auprès du service concerné permet le plus souvent de rectifier les choses. Il m'est très rarement arrivé, une ou deux fois, de devoir prendre la plume pour écrire à un chef de service afin de lui indiquer d'une façon très formelle qu'il fallait corriger telle ou telle chose, et cela a été fait.

À cet égard, il n'y a donc pas de difficulté : notre choix de dialoguer constamment avec les services nous permet d'être bien informés de leurs actions et leur permet d'être très au fait de la façon dont nous raisonnons ce qui, dans ce domaine-là, est très important. Nous ne sommes pas une instance capricieuse ; nous essayons d'avoir une doctrine à peu près stable et de nous montrer prévisibles. Il importe donc de partager avec les services notre façon de raisonner.

Cela ne signifie pas que nous soyons toujours d'accord avec eux, ce qui est d'ailleurs bien normal. Il nous arrive ainsi de rendre des avis défavorables. Lors de notre première année d'activité, nous en avons rendu un nombre important – près de 7 %. En 2018, on en a dénombré un peu plus de 2 % ; ce pourcentage diminuera encore en 2019, ce qui est logique puisque les services s'adaptent à notre doctrine. En outre, ce chiffre doit être rapporté au pourcentage d'avis défavorables rendus par la CNCIS, qui était très inférieur à 1 %. Ce cadre légal fonctionne donc et constitue un incontestable progrès par rapport à ce qui existait avant 2015.

Il n'est toutefois évidemment pas parfait. Il a d'ailleurs été modifié six fois depuis 2015 pour permettre l'entrée du renseignement pénitentiaire dans le second cercle ainsi qu'une modification du régime de la surveillance hertzienne – complètement exclue du cadre légal – suite à une question prioritaire de constitutionnalité jugée par le Conseil constitutionnel et qui a conduit à une censure partielle d'une disposition de la loi : s'il existe toujours une exception hertzienne, elle est très réduite, beaucoup plus résiduelle que celle qui existait auparavant. Une nouvelle technique a donc été créée qui permet de surveiller les communications dans le domaine hertzien. Si vous le souhaitez, j'en préciserai la nature.

Le régime de la surveillance internationale a également été modifié dans le cadre de la loi de programmation militaire de 2018 pour les années 2019 à 2025. Quelques modifications ont aussi été apportées au recueil de données de connexion en temps réel : à l'origine assez strict, ce régime a ensuite été légèrement assoupli afin de s'adapter à la réalité d'une technique qui est cependant moins intrusive que d'autres – par exemple, une interception de sécurité – et qui présente un intérêt particulier pour les services dans le suivi du risque terroriste.

Comme vous le savez, un rendez-vous législatif est prévu en 2020 puisque l'une des techniques prévues par la loi, la technique de l'algorithme – la seule qui permette de recueillir des données non ciblées pour les exploiter dans un algorithme à des fins de prévention du terrorisme – a été autorisée pour une durée limitée par le Parlement. Initialement limitée à trois ans, elle a été portée à cinq ans, le Gouvernement devant faire un rapport sur son usage d'ici le mois de juin prochain. Si le Parlement souhaite que cette technique continue à être utilisée, il devra le décider avant la fin de cette année.

La loi a également prévu – j'aperçois Guillaume Larrivé, qui travaille sur ce sujet ! – une évaluation du cadre légal à cinq ans et le travail a donc commencé : chacun s'interroge pour savoir s'il est possible de l'améliorer et le Gouvernement, à ma connaissance, a réfléchi à la question. La Commission elle-même a fait part d'observations et de suggestions dans son dernier rapport à propos de certaines évolutions qu'elle juge envisageables ou souhaitables. Je n'en dis pas plus pour l'instant mais je répondrai volontiers, le cas échéant, à vos questions.

Quelques précisions supplémentaires sur l'activité et les techniques.

J'ai évoqué le chiffre de 73 000 demandes par an environ, chiffre en hausse depuis 2015 même si cette augmentation n'est pas spectaculaire. Parmi les deux grands types de techniques figurent d'abord celles qui relèvent de ce que l'on appelle l'accès aux données de connexion : un service demande et reçoit l'autorisation d'obtenir d'un opérateur de téléphonie l'identification d'une personne ou ses « fadettes », c'est-à-dire la liste des appels qu'elle a passés et reçus. Cela représente environ 45 000 à 46 000 demandes – dont presque 30 000 concernent les demandes d'identification – soit une part importante des 73 000 demandes.

Pour tout le reste, les techniques sont très variées et s'étendent de la localisation d'une personne, soit par la géolocalisation en temps réel de son téléphone, soit par l'utilisation d'une balise posée par exemple sur un véhicule, jusqu'à des techniques extrêmement intrusives qui peuvent aller jusqu'à la pose de micros au domicile d'une personne, au recueil d'images ou à l'accès à son ordinateur.

Entre les deux se situent les interceptions de sécurité. On peut également utiliser un outil, l'IMSI- catcher – International Mobile Subscriber Identity – qui a deux fonctions. Son utilisation la plus courante, même si elle n'est pas très fréquente, permet de recueillir les identifiants d'une personne, c'est-à-dire son numéro de téléphone, à partir du recueil des numéros de téléphone de toutes les personnes se trouvant dans une zone déterminée. Il permet également de recueillir des correspondances mais cet usage est très strict, très réglementé, très encadré par la loi et très peu fréquent.

Il est également possible d'intercepter des communications émises par voie hertzienne sur des réseaux privés : il s'agit de la contrepartie de ce que j'ai mentionné tout à l'heure en évoquant la décision du Conseil constitutionnel concernant l'exception hertzienne.

L'évolution des techniques montre que les interceptions de sécurité continuent à être très utilisées par les services. Elles ont en effet continûment et significativement augmenté, passant de 8 100 en 2016 à 10 500 environ en 2018.

Autre technique dont l'usage a également beaucoup augmenté : le recueil des données de géolocalisation en temps réel. Il s'agit de suivre une personne à partir de la localisation du bornage de son téléphone aux différents relais auquel il se raccorde. Ce sont 5 200 demandes qui ont été formulées à ce titre en 2018.

S'agissant des finalités, vous le savez, la loi a prévu que les services ne peuvent être autorisés à surveiller des personnes que pour des raisons liées à la sécurité nationale, la loi ayant énoncé des motifs précis.

La ventilation des demandes des services en fonction de la finalité, vous n'en serez pas surpris, montre que le motif le plus couramment invoqué est la prévention du terrorisme. Je détaillerai tout à l'heure plus précisément les chiffres mais, de loin, il s'agit de la finalité la plus importante. Assez loin derrière figure la prévention de la criminalité organisée et tout ce qui a trait à la contre-ingérence, c'est-à-dire au contre-espionnage.

Deux autres finalités ont également plutôt augmenté ces dernières années : la défense et la promotion des intérêts économiques, industriels et scientifiques majeurs de la France – la progression, à défaut d'être spectaculaire, est continue – ainsi que la prévention des violences collectives, qui a quant à elle augmenté en 2018 en raison du contexte que nous connaissons. Il en sera sans aucun doute de même en 2019, même si les chiffres ne sont pas encore disponibles.

Enfin, depuis le début de notre activité, nous calculons chaque année le nombre de personnes faisant l'objet d'une surveillance dans notre pays. Cette évaluation nous paraît plus juste que celle des demandes de techniques de renseignement car si celles-ci fournissent une indication, elle peut être faussée parce qu'au cours d'une même année, une même personne peut faire l'objet de plusieurs utilisations successives d'une même technique, ce qui multiplie les chiffres par deux, trois ou quatre sans que cela soit très significatif. Il est donc plus intéressant de connaître le nombre de personnes surveillées.

Aujourd'hui, il se situe à environ 22 000. Depuis 2016, l'évolution reste modérée mais à la hausse puisqu'en 2017 on en dénombrait 21 386. La répartition des finalités entre les personnes surveillées est intéressante. En 2018, 39 % d'entre elles l'étaient au titre de la prévention du terrorisme, 24,6 % au titre de la prévention de la criminalité et de la délinquance organisée, 18 % au titre de la contre-ingérence, donc du contre-espionnage, 9,6 % au titre de la prévention des violences collectives et 9 % au titre de la défense et de la promotion des intérêts économiques, industriels et scientifiques majeurs de la France.

Je termine, non sans vous avoir précisé que nous sommes également chargés par la loi du 30 novembre 2015 relative aux mesures de surveillance des communications électroniques internationales d'exercer un contrôle dans ce domaine-là. Initialement, la loi avait prévu que la Commission exerce un simple contrôle a posteriori mais le Premier ministre nous a ensuite demandé d'exercer de surcroît un contrôle a priori, ce qui a été prévu par la loi de programmation militaire de 2018, et c'est ce que nous faisons.

Je vous remercie vivement, monsieur le président, pour ce panorama très exhaustif des missions qu'exerce la Commission.

Je souhaite vous interroger sur des problèmes plus directement liés aux préoccupations de notre commission d'enquête.

Je ne sais, en l'occurrence, si le cadre juridique vous permettra de me répondre mais avez-vous reçu une demande d'avis quant à l'utilisation d'une technique de renseignement concernant Mickaël Harpon ?

Je ne peux en effet pas répondre à cette question car l'information concernant l'existence, en l'absence, d'une surveillance, est couverte par le secret de la défense nationale.

Je le savais, mais enfin… (Sourires).

Notre commission travaille sur les services de la préfecture de police et sur les emplois concourant à la sécurité nationale. Les policiers, les gendarmes, les membres des services de renseignement font-ils l'objet d'une procédure spécifique ? Quelle est la proportion des demandes les visant ?

Ni la loi ni le règlement ne prévoit de procédures particulière mais il est normal qu'un service de renseignement ou de police s'assure que ses personnels ne présentent pas de risque, par exemple en matière de terrorisme, de criminalité organisée ou, s'agissant de certains services de renseignement, de contre-espionnage.

Nous sommes en effet saisis de certaines demandes liées à l'une des finalités prévues par la loi – j'en ai cité trois – pouvant concerner des agents de l'État travaillant dans un service de renseignement ou de police. Le service demandeur doit alors nous préciser la qualité de la personne. Nous exigeons d'obtenir les renseignements les plus précis possible sur le service auquel appartient l'agent, s'il s'agit d'un officier de police, etc. Ces éléments, bien évidemment, entrent en jeu dans notre appréciation de la proportionnalité. Nous nous demandons par exemple sur quoi reposent les soupçons portant sur une personne susceptible de présenter un risque en matière de terrorisme, si, en raison des fonctions qui sont les siennes, cette personne a accès à des armes, à des lieux particulièrement sensibles, à des fichiers de police. Ce sont là autant d'éléments à prendre en compte afin d'évaluer le risque et de prendre notre décision.

Oui, de telles demandes existent, oui, lorsqu'elles sont formulées, nous devons savoir qui elles visent. Disposons-nous d'une comptabilité de telles demandes ? Non, car elles sont formulées parmi d'autres, la loi ne définissant donc pas de catégories spécifiques pour ces personnes.

J'imagine que votre réponse sera identique si je vous interroge sur d'éventuelles demandes provenant de la direction du renseignement de la préfecture de police, la DRPP ?

Cette question en comporte plusieurs.

Je comprends.

J'ai lu hier un communiqué du Premier ministre indiquant que les mesures d'habilitation seraient modifiées et précisant que la DRPP peut tout à fait réaliser ce travail en son sein. La DRPP peut donc formuler de telles demandes mais je ne peux pas vous dire à quelle hauteur. Cela dit, il y en a eu, oui, et il y en a.

Dans l'organisation de l'État, ce travail relève généralement de la direction générale de la sécurité intérieure (la DGSI) pour le ministère de l'Intérieur, et de la direction de la sécurité extérieure (la DGSE) ainsi que de la direction du renseignement et de la sécurité de la défense (la DRSD) pour le ministère de la Défense. Les autres services ne sont pas habilités à faire un tel travail à propos de leurs propres agents.

À combien s'élève le nombre de demandes concernant l'usage de la technique de l'algorithme sur les données de connexion s'agissant des menaces de terrorisme, dont je rappelle que l'expérimentation est prévue jusqu'au 31 décembre 2020 ?

Pour la seule finalité de prévention du terrorisme et exclusivement au bénéfice des services du premier cercle, la loi a en effet prévu l'utilisation de cette technique permettant de recueillir de façon non ciblée des données de connexions – non de contenus, j'insiste –, lesquelles font ensuite l'objet d'un criblage à partir d'une technique conçue pour détecter certains types d'événements et isoler des données qui pourraient être pertinentes pour repérer la préparation d'un acte terroriste.

En l'état, trois algorithmes sont autorisés : le premier l'a été au mois d'octobre 2017 et les deux autres en octobre 2018. La Commission a été sollicitée sur la conception et l'application de cette technique complexe pour laquelle la loi a prévu des garanties particulières.

D'abord, sur l'algorithme lui-même : la Commission est ainsi saisie pour avis sur son principe même et vérifie si l'algorithme décrit par le service demandeur correspond bien aux préconisations de la loi : s'inscrit-il dans la lutte contre le terrorisme, est-il pertinent, ses modalités y sont-elles conformes ? En 2017, nous avons ainsi procédé à une série d'examens, avec des allers-retours entre le Gouvernement et nous, afin d'ajuster la copie qui nous a été soumise, laquelle a été in fine rendue conforme à nos préconisations.

Lorsque l'usage de l'algorithme a été approuvé et que les données isolées ont été jugées pertinentes, le service demande généralement que celles-ci soient rattachées à une personne. Une nouvelle demande est donc envoyée à la Commission, laquelle rendra un avis avant que le Premier ministre ne décide. Enfin, si l'identification de la personne peut être établie, le service peut quant à lui décider d'aller plus loin. S'il veut surveiller cette personne, il devra formuler d'autres demandes de surveillance.

Ces trois algorithmes fonctionnent. Le premier a fait l'objet d'une phase de mise au point qui nous a d'ailleurs conduits à ne l'autoriser que pour une durée réduite de façon à en analyser les retours.

Le problème de ce dispositif, c'est souvent celui des « faux positifs ». La pire des choses est que l'algorithme révèle trop d'occurrences, ce qui le rend inutilisable, ou n'en révèle aucune, ce qui signifie qu'il ne fonctionne pas. Il faut donc trouver la bonne solution, ce qui suppose des ajustements qui prennent du temps. Ceux-ci sont techniques et tiennent à la façon dont les données ont été recueillies, au sérieux du travail réalisé.

J'ajoute que nos ingénieurs ont observé les lignes de code de l'algorithme afin de s'assurer que les descriptions du Gouvernement correspondaient à la réalité. C'est après que ce travail a été effectué que nous avons donné notre autorisation.

Aujourd'hui, ces algorithmes fonctionnent donc mais ce n'est pas à moi de juger s'ils donnent satisfaction aux services : c'est à ces derniers et au Gouvernement de vous le dire car nous ne disposons pas quant à nous d'une vision suffisamment complète de l'activité opérationnelle des services pour répondre à cette question.

C'est tout à fait clair.

Sans doute est-il possible d'avoir d'ores et déjà une idée de leur utilité en évaluant la deuxième étape, après l'utilisation de l'algorithme – la presse, lors du vote de la loi, a je crois évoqué à propos de cette technique des « filets dérivants » –, la remontée des informations pouvant vous amener à formuler une deuxième autorisation concernant l'identification des personnes.

En effet.

Quelqu'un se connecte, consulte des sites djihadistes et on l'identifie. Combien recevez-vous de demandes d'identification personnelle à la suite de cet enchaînement ?

Là encore, je n'ai pas de chiffres à vous donner. Si nous ne sommes en rien submergés, les demandes existent et la situation reste gérable par les services.

Vous ne pouvez pas nous en donner en raison du respect du secret de la défense nationale ou faute de comptabilisation ?

Nous ne publions pas un tel chiffre, dont nous considérons en effet qu'il relève du secret défense. Vous pouvez toutefois poser la question aux services et ils vous diront, s'ils le souhaitent, ce qu'il en est. Nous considérons quant à nous que le dispositif fonctionne sur le plan technique. Les services y trouvent-ils leur compte ? C'est à eux de le dire.

Considérez-vous qu'il doit être encore amélioré, qu'il doit monter en puissance ? Le nombre d'identifications augmente-t-il ou est-il stable ?

Il est stable.

Par principe, un tel dispositif est toujours en phase d'amélioration car il s'affine au fur et à mesure de son utilisation. Tout dépend des données recueillies, de la façon dont l'algorithme a été plus ou moins finement conçu pour récupérer les données pertinentes et écarter celles qui ne le sont pas. Nous recevons assez régulièrement des demandes de modification de l'algorithme, sur lesquelles nous nous prononçons : les trois en vigueur ont ainsi été plusieurs fois modifiés depuis leur création. Ce ne furent jamais des ajustements importants mais ils furent variés. Selon moi, cela continuera en raison même de la nature de ce dispositif.

Je vous remercie.

Ultime question à laquelle vous avez je pense déjà répondu : êtes-vous fréquemment saisis dans le cadre de procédures d'habilitation ou de renouvellement d'habilitation au secret de la défense nationale ?

La loi ne nous octroie pas de compétences en la matière mais si un service de l'État, quel qu'il soit – pas seulement un service de renseignement – a un doute à l'égard de la loyauté d'un agent et de l'une des finalités prévues par la loi sur le renseignement – dans le cas, par exemple, du contre-espionnage, un service de renseignement pourrait alors formuler une demande de mesure de surveillance visant cette personne, aux fins de vérifier si celle-ci peut être habilitée. Quoi qu'il en soit, nous n'intervenons pas directement dans la délivrance des habilitations, ce n'est pas le travail de la Commission.

Merci, monsieur le président, mesdames et messieurs les députés.

La séance est levée à 15 heures 25.

Membres présents ou excusés

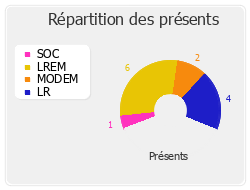

Présents. - M. Florent Boudié, M. Éric Ciotti, M. Éric Diard, M. Jean-Michel Fauvergue, Mme Isabelle Florennes, Mme Séverine Gipson, Mme Marie Guévenoux, M. Guillaume Larrivé, Mme Constance Le Grip, Mme George Pau-Langevin, M. Éric Poulliat, M. François Pupponi, M. Stéphane Trompille